Что представляют из себя DDoS атаки

Абстрактная иллюстрация DDoS-атак

В основе DDoS атаки лежит создание огромного количества запросов к целевому ресурсу, что приводит к его перегрузке и, как следствие, недоступности для законных пользователей. В процессе атаки злоумышленники используют множество компьютеров и других интернет-устройств, которые были заражены вредоносным программным обеспечением и объединены в ботнет.

Когда начинается атака, каждый бот в сети отправляет запросы к целевому серверу, создавая массовый поток трафика. Это приводит к исчерпанию ресурсов сервера, таких как процессорное время, память и пропускная способность сети, что делает сервер неспособным обрабатывать легитимные запросы.

Разновидность типов DDoS атак

В мире киберпространства существует темная сторона, полная угроз и опасностей, скрывающихся за привычным интерфейсом вашего экрана. Одной из самых зловещих и разрушительных угроз является DDoS-атака. Давайте погрузимся в эту тему и рассмотрим наиболее распространенные типы DDoS-атак.

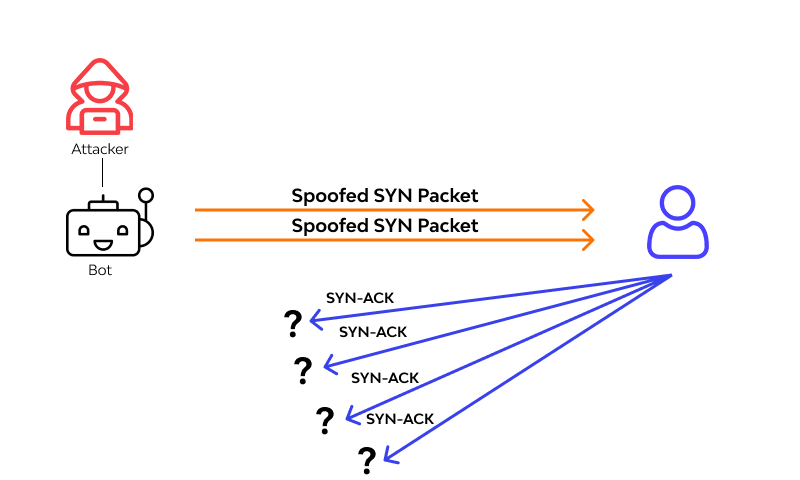

SYN Flood: Буря запросов

Представьте, что вы хозяин небольшого ресторана. Один за другим, клиенты начинают заходить и заказывать столики, но едва вы успеваете принять их заказы, как они исчезают, оставляя столики пустыми, но занятыми. Ваша очередь растет, вы не можете обслужить настоящих клиентов, и ваш бизнес парализован.

В цифровом мире SYN Flood работает по тому же принципу. Атака направлена на заполнение таблицы соединений сервера фальшивыми запросами, каждый из которых начинается с пакета SYN. Сервер, добросовестно пытаясь установить соединение, отвечает пакетом SYN-ACK, но ответа от атакующего не получает. В итоге, ресурсы сервера истощаются, и он не может обработать настоящие запросы.

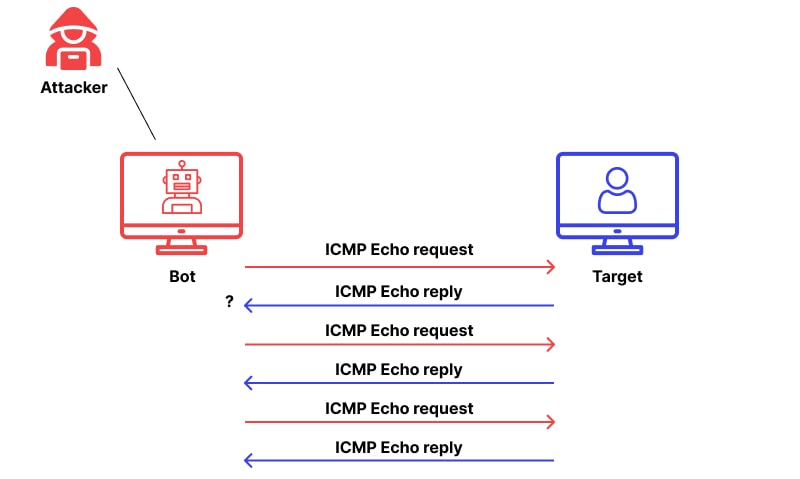

ICMP Flood: Потоп пинг-пакетов

Принцип работы ICMP Flood. Источник: Wallarm

Возьмем для примера бригаду почтальонов, каждый из которых бросает вам в окно тысячи писем одновременно. Вы утопаете в бумаге, не в силах даже открыть двери.

ICMP Flood – это поток ICMP Echo Request (пинг) пакетов, которые затапливают целевой сервер. Сервер, получая эти пакеты, обязан на каждый ответить, и, в результате, его ресурсы истощаются. Настоящие пользователи не могут получить доступ к сервису, так как сервер перегружен обработкой ICMP-запросов.

UDP Flood: Молниеносный град

Вообразите, что вы стоите на перекрестке в разгар шторма, и вместо дождя на вас обрушивается град из булыжников. Ваши попытки спрятаться или уйти ни к чему не приводят.

UDP Flood атакует сервер огромным количеством UDP пакетов. В отличие от TCP, UDP – это бессоединительный протокол, что делает атаку особенно сложной для обнаружения и фильтрации. Сервер, пытаясь обработать эти пакеты, может столкнуться с исчерпанием ресурсов и отказом в обслуживании легитимных запросов.

TCP RST Flood: Резкий обрыв

Принцип работы TCP RST Flood. Источник: Wallarm

Представьте, что вы ведете важный разговор, и вдруг кто-то постоянно сбрасывает ваш телефонный звонок, снова и снова, не давая вам возможности продолжить.

TCP RST Flood использует поддельные TCP RST (Reset) пакеты для разрыва установленных соединений. Сервер, получая эти пакеты, принудительно завершает соединения, нарушая нормальную работу сервисов и приводя к отказу в обслуживании.

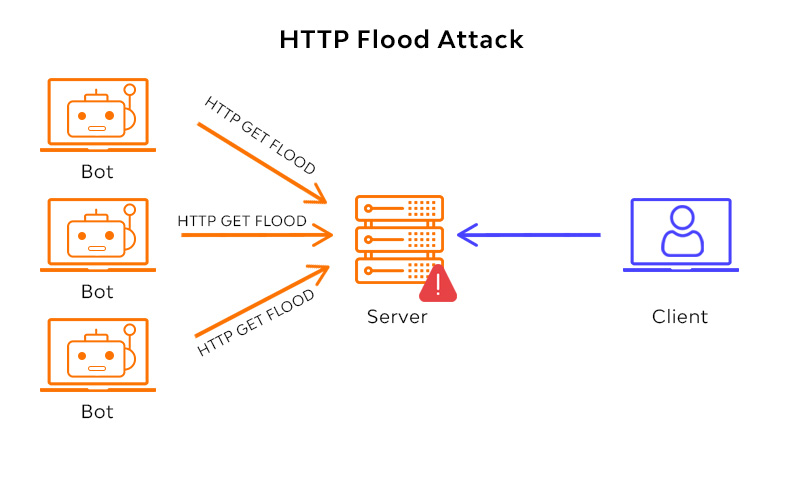

HTTP Flood: Бесконечный наплыв клиентов

Представьте, что в ваш магазин неожиданно заходит толпа людей. Они ходят, смотрят, трогают товары, но ничего не покупают. Настоящие клиенты не могут пробиться сквозь толпу.

HTTP Flood – это атака на уровень приложения, где злоумышленник посылает огромное количество HTTP-запросов на сервер. Сервер пытается обработать все запросы, но его ресурсы истощаются, и он не может обслуживать реальные запросы пользователей.

Slowloris: Терпеливый агрессор

Принцип работы Slowloris. Источник: Wallarm

Вообразите, что у вас есть клиент, который очень медленно и тщательно делает заказ, заставляя вас ждать, но так и не заканчивает процесс. Это удерживает вас от обслуживания других клиентов.

Slowloris медленно и методично отправляет заголовки HTTP-запросов на сервер, поддерживая соединение открытым как можно дольше. В результате, сервер держит эти соединения открытыми, и его ресурсы истощаются. Он не может обработать новые запросы, приводя к отказу в обслуживании.

Как это выглядит в реальности?

Все эти атаки имеют одну цель: парализовать сервер или сеть, сделав их недоступными для реальных пользователей. В реальности это может выглядеть как внезапное замедление работы сайтов, невозможность доступа к веб-ресурсам, или даже полный отказ серверов. Администраторы сети борются с этими угрозами, используя различные методы защиты, включая фильтрацию трафика, применение брандмауэров, системы обнаружения и предотвращения вторжений, и распределение нагрузки. Но злоумышленники не дремлют, и их методы становятся все изощреннее.

Мир DDoS-атак – это конкурентная борьба, где каждая сторона стремится одержать верх. Для системного администратора это ежедневная работа, заключающаяся в обеспечении стабильности и безопасности инфраструктуры, звозможности пользователей спокойно пользоваться интернетом, не зная о зловещих тенях, скрывающихся за экраном.

Механизмы проведения атаки

Погрузимся в мрачный мир DDoS-атак, и рассмотрим механизмы проведения атаки

Ботнеты: Угроза в темноте

Абстрактная иллюстрация ботнетов

Ботнеты — это цифровые машины, состоящие из заражённых устройств, известных как "зомби". Злоумышленники, или ботмастеры, контролируют эти устройства удаленно, используя их для атак. Представьте себе миллионы компьютеров, смартфонов, и даже умных холодильников, действующих как одно целое.

Когда ботмастер решает атаковать, он отдает команду, и "зомби" начинают одновременно посылать запросы к целевой системе. Это похоже на тысячеголовое чудовище, которое захватывает серверы своей многочисленностью. Каждый отдельный зомби может быть слабым, но вместе они способны наводнить сервер огромным количеством запросов, парализуя его работу.

Атаки истощения полосы пропускания: Цунами данных

Представьте себе наводнение, где бесконечные волны данных обрушиваются на вашу сеть. Это и есть атака истощения полосы пропускания. Злоумышленники направляют огромное количество данных на цель, превышая её возможности по обработке и передаче информации.

Атака начинается с небольших волн, затем нарастает, как приближающийся шторм. В один момент сервер ещё справляется с нагрузкой, а в следующий он уже утопает в море данных. Все легитимные запросы от пользователей теряются в этом потоке, и сайт или сервис становится недоступным.

Атаки истощения вычислительных ресурсов: Замедление до остановки

Абстрактная иллюстрация истощения вычислительных ресурсов

В этом сценарии злоумышленники направляют атаки не на полосу пропускания, а на сами ресурсы сервера — процессорное время и оперативную память. Эти атаки изощреннее, они направлены на исчерпание ресурсов, необходимых для обработки запросов.

Атака начинается с отправки сложных запросов, требующих значительных вычислительных усилий для их обработки. Это похоже на то, как если бы вы заставили человека решать сложные математические задачи без остановки. Вскоре сервер начинает замедляться, а затем полностью останавливается, неспособный обрабатывать даже самые простые запросы.

Подготовка и Планирование Защиты от DDoS Атак

Абстрактная иллюстрация подготовки и планирования защиты от DDoS атак

Шаг 1: Инцидент-Респонс Планы (IRP)

Создание Железного Щита

Первый шаг на пути к защите - это разработка Инцидент-Респонс Плана (IRP). Представьте это как создание железного щита, который сможет отразить любую атаку. Ваш IRP должен включать в себя следующие ключевые компоненты:

Определение Ролей и Ответственности: Каждому члену команды необходимо четко понимать свою роль в случае атаки. Назначьте ответственного по инцидентам, который будет координировать все действия. Также определите тех, кто будет анализировать трафик, взаимодействовать с внешними партнерами и обеспечивать коммуникацию внутри команды.

Процедуры Реагирования: Разработайте пошаговые инструкции, что делать при обнаружении DDoS атаки. Это должно включать:

- Мониторинг и обнаружение аномального трафика.

- Активацию IRP.

- Снижение нагрузки на сеть (например, перенаправление трафика, включение фильтров).

Технические Меры: Убедитесь, что ваши системы настроены для быстрого реагирования. Это включает в себя:

- Использование анти-DDoS сервисов.

- Настройку правил брандмауэра.

- Внедрение систем автоматического масштабирования.

Шаг 2: Обучение Сотрудников

Подготовка Цифровой защиты

Ваши сотрудники - это один из важнейших инструментов защиты. Без их подготовки, даже самые сложные технические меры могут оказаться бесполезными. Обучение сотрудников должно включать:

- Понимание Угрозы: Проведите обучающие сессии, объясняя, что такое DDoS атаки, как они работают и какие последствия могут иметь для бизнеса.

- Раннее Обнаружение: Научите сотрудников распознавать признаки возможной атаки. Замедление работы системы, увеличение времени отклика, необъяснимое увеличение трафика.

- Процедуры Действий: Все должны знать, что делать при подозрении на атаку. Включите инструкции по уведомлению ИТ-отдела, активации IRP и взаимодействию с внешними партнерами (например, провайдерами анти-DDoS услуг).

- Сценарии и Симуляции: Проводите регулярные моделирования DDoS-атак. Это поможет сотрудникам действовать быстро и эффективно в случае реальной угрозы.

Шаг 3: Технические Меры и Инструменты

Инструменты ответственного сотрудника

Анти-DDoS Сервисы: Подключите специализированные сервисы, которые смогут отслеживать и фильтровать вредоносный трафик. Такие сервисы могут быть интегрированы с вашими системами и обеспечивать автоматическую защиту.

Системы Мониторинга: Установите системы мониторинга трафика, которые помогут обнаруживать аномалии и предупреждать о возможных атаках. Это могут быть как внутренние решения, так и сторонние инструменты.

Брандмауэры и Фильтры: Настройте правила брандмауэра для блокировки подозрительных IP-адресов и фильтров, которые будут пропускать только легитимный трафик.

Автоматическое Масштабирование: Используйте технологии автоматического масштабирования, чтобы распределять нагрузку в случае атаки и предотвращать перегрузку системы.

Инфраструктурные меры защиты: Обеспечение безопасности Вашей сети

Абстрактная иллюстрация инфраструктурных мер защиты

Внедрение CDN и распределенных DNS-сервисов

Для повышения устойчивости инфраструктуры сети к атакам типа DDoS целесообразно использовать сети доставки контента (CDN) и распределенные DNS-системы. CDN, дублируя информацию вашей организации на множестве подобных серверов по всему миру, помогает равномерно распределить нагрузку, уменьшая ее на основной сервер и обеспечивая более быстрый доступ к информации для пользователей. Распределенные DNS-системы способны отфильтровать трафик на основе географического расположения, блокируя вредоносные запросы на ранних стадиях. Эти меры значительно снижают злоумышленникам концентрировать трафик на вашу сеть и тем самым снизить влияние атаки.

Применение современных методов шифрования и многофакторной аутентификации

Использование современных алгоритмов шифрования и методов многофакторной аутентификации (MFA) в защите данных играет не последнюю роль. Современные шифровальные алгоритмы защищают данные от перехвата, а многофакторная аутентификация подтверждает подлинность источника трафика. Это предотвращает возможность атакующих манипулировать сетевым трафиком и обеспечивает дополнительный уровень защиты. Регулярные обновления методов шифрования и алгоритмов аутентификации необходимы для противостояния новым угрозам.

Реализация сегментации сети

Сегментация сети является очень важной мерой в защите критически важных данных и систем. Использование виртуальных локальных сетей (VLAN) и межсетевых экранов позволяет изолировать различные части сети, что ограничивает воздействие атак на отдельные сегменты и предотвращает распространение угрозы на всю инфраструктуру сети. Сегментация улучшает управление трафиком и повышает эффективность реагирования на атаки.

Мониторинг и анализ трафика

В защите от атак типа DDoS ключевую роль играет анализ сетевого трафика и эффективный мониторинг. Минимизировать потенциальный ущерб помогают современные системы обнаружения аномалий, которые позволяют оперативно выявлять и реагировать на подозрительную активность.

Системы обнаружения аномалий (IDS)

Системы обнаружения аномалий (IDS) анализируют сетевой трафик и выявляют отклонения от нормального поведения. Они используют настроенные правила и сигнатуры для обнаружения подозрительной активности, включая возможные DDoS атаки. IDS автоматически уведомляет операторов о потенциальных угрозах, что позволяет оперативно реагировать и защищать сеть.

Системы предотвращения вторжений (IPS)

Абстрактная иллюстрация системы предотвращения вторжений (IPS)

Системы предотвращения вторжений (IPS) дополняют IDS, обнаруживая и блокируя вредоносный трафик в реальном времени. Они реагируют на аномалии, выявленные IDS, и автоматически блокируют атакующие пакеты или IP-адреса. IPS усиливает защиту сети, предотвращая эксплуатацию уязвимостей и минимизируя вред от DDoS атак.

Использование технологий искусственного интеллекта и машинного обучения

Современные системы мониторинга трафика используют искусственный интеллект (ИИ) и машинное обучение (МО) для автоматизации обнаружения и анализа. ИИ и МО обучаются выявлять новые угрозы и адаптироваться к меняющимся методам атак, повышая точность обнаружения аномалий и снижая количество ложных срабатываний, что важно при высокой интенсивности трафика.

Регулярное обновление и аудит систем мониторинга

Для защиты от DDoS атак важно регулярно обновлять и аудитировать системы мониторинга трафика. Это включает проверку настроек, обновление сигнатур и правил, а также адаптацию к новым угрозам. Регулярные аудиты помогают выявлять и устранять уязвимости, поддерживая высокий уровень защиты сети.

Технические Решения

Мир полон интернет-угроз, где зловещие DDoS атаки становятся всё более утонченными и разрушительными. Каждый день, сотни тысяч зараженных компьютеров, как зомби, подчиняются воле кибер-мародёров, направленных на уничтожение вашего онлайн пространства. Как же мы защитимся от этого цифрового армагеддона? В этом помогут следующие технологии и стратегии:

Фильтрация и блокировка трафика

Абстрактная иллюстрация фильтрации и блокировки трафика

DDoS атаки — это не просто небольшие помехи в вашей сети. Это бушующий цунами зловредного трафика, который может легко утопить ваш сайт или приложение под волнами беспощадной нагрузки. Как системный администратор, ваша первоочередная задача — это настроить фильтрацию и блокировку трафика так, чтобы ваша инфраструктура могла выжить даже в самых жестоких условиях.

Фильтрация трафика начинается с определения нормального и аномального поведения пользователей. Используя продвинутые системы мониторинга и аналитики, вы можете выявлять аномалии в общении с вашим сервером — будь то необычно высокий объем запросов с одного IP-адреса или необычные шаблоны запросов. Это позволяет предварительно идентифицировать потенциально вредоносный трафик до того, как он нанесет ущерб вашей системе.

Блокировка трафика — это ваша защитная стена против атакующих. Используя различные методы блокировки, от фильтрации по IP-адресам до анализа содержимого пакетов данных, вы можете точечно блокировать доступ от злоумышленников, сохраняя доступность для законных пользователей.

Профессиональные DDoS-защитные сервисы

В мире, где DDoS атаки становятся все более сложными и масштабными, иногда не хватает только локальной защиты. Профессиональные DDoS-защитные сервисы — это ваша страховка от самых коварных и настойчивых атак. Эти сервисы не только располагают мощными инструментами для фильтрации и блокировки, но и обеспечивают непрерывный мониторинг вашего трафика. Используя технологии, которые выходят далеко за рамки ваших локальных возможностей, они могут обнаруживать и блокировать атаки, прежде чем они достигнут вашей сети.

Внедрение систем обнаружения и предотвращения вторжений (IDS/IPS)

Представьте себе, что вы устанавливаете невидимую стражу, которые не только защищают ваши ворота, но и предсказывают атаку, прежде чем она начнется. Системы обнаружения и предотвращения вторжений (IDS/IPS) — это именно такие стражи. IDS сканирует вашу сеть на предмет подозрительной активности, выявляя необычные паттерны или аномалии, которые могут свидетельствовать о потенциальной угрозе. IPS, в свою очередь, активно реагирует на эти угрозы, блокируя доступ или перенастраивая вашу сеть для минимизации ущерба.

Оперативные меры реагирования на DDoS атаки

Абстрактная иллюстрация оперативных мер реагирования на DDoS атаки

DDoS атака — это не просто технический инцидент. Это испытание нашей готовности и профессионализма. Но благодаря нашему сотрудничеству с провайдерами, прозрачной коммуникации с клиентами и преданности наших сотрудников, мы не просто стоим на страже данных — мы защищаем каждый бит информации, каждый сервер и каждого клиента от этой цифровой бури.

Сотрудничество с интернет-провайдерами

DDoS атака — это как набег тысяч машин на сервер, стремящихся его сбить. В первую очередь, надо выявить, что происходит, и сотрудничать с интернет-провайдерами. Важно сразу связаться с ними, активировать максимально возможные защитные фильтры и настроить маршрутизацию, чтобы отсечь зловредные пакеты на входе в сеть.

Коммуникация с клиентами

Когда бушует DDoS — он затрагивает всех. Клиенты — главная забота. Нужно тут же информировать их о происходящем, четко и понятно объясняя, что делается для защиты их данных и бизнеса. Эмоциональная поддержка и четкость в коммуникации — это основные инструменты в этом кризисе.

Сотрудники на защите

Сотрудники — главные помощники в этом бою. Надо активировать команду экспертов по безопасности, которые работают круглосуточно, чтобы отслеживать, анализировать и реагировать на каждый аспект атаки. Их задача — минимизировать ущерб и восстановить нормальную работу систем как можно быстрее.

Пост-инцидентные анализ и отчетность

Абстрактная иллюстрация пост-инцидентного анализа и отчетности

DDoS атаки остаются одним из наиболее коварных и разрушительных видов киберугроз современности. Они способны парализовать деятельность компании, нанося огромные убытки и подрывая репутацию бренда. Пост-инцидентный анализ играет ключевую роль в понимании произошедшего и формировании стратегий предотвращения будущих атак.

Анализ произошедшего

Рассмотрим потенциальной пример. Недавно произошла DDoS атака, организация столкнулась с массированным потоком запросов, которые перегрузили серверы, приведя к временному отказу в обслуживании пользователей. Атака длилась более часа и имела характер синхронизированных запросов с различных узлов, что сделало её особенно сложной для фильтрации.

Последствия и ущерб

Службы компании были временно недоступны, что вызвало недовольство клиентов и нанесло значительный урон репутации. Финансовые потери от потери бизнеса и восстановительных мер составили значительную сумму, а также был затронут имидж компании как надежного поставщика услуг.

Рекомендации и изменения

Обновление плана реагирования: Усиление мониторинга трафика и улучшение системы обнаружения аномального поведения для оперативного выявления потенциальных атак.

Тренировки и учебные мероприятия: Регулярные тренировки персонала по противодействию DDoS атакам и повышение осведомленности сотрудников о кибербезопасности.

Внедрение дополнительных мер безопасности: Внедрение многоуровневых защитных мер, включая использование CDN для фильтрации трафика, настройку маршрутизации для уменьшения уязвимости и детальную конфигурацию файерволов для блокирования злонамеренных запросов.

Заключение

Абстрактная иллюстрация DDoS-атак

Эффективная защита корпоративной сети от DDoS атак требует комплексного подхода: предварительная подготовка, оперативное реагирование и постоянное улучшение мер. Важно технически защититься и обеспечить координацию действий внутри компании. Современные технологии и профессиональные сервисы повышают шансы на успешное отражение атак и минимизацию их последствий. Защита от DDoS атак — это постоянный процесс, требующий регулярного внимания и улучшений.